Buenas, en esta entrada voy a escribir una guía sobre como vulnerar y conseguir acceso root a la siguiente máquina virtual: https://www.vulnhub.com/entry/dc-1-1,292/.

¿Cómo preparar el laboratorio?

Lo primero que debemos hacer es descargar el archivo .ova del enlace anterior. Desde Oracle VirtualMachineBox importamos este archivo para añadir la máquina virtual a nuestra colección. En mi caso he configurado la red como adaptador puente, para que la máquina tenga una ip propia en nuestra red, como si de cualquier otro usuario se tratase.

Empecemos

El primer paso es encender la máquina virtual, como podemos observar tenemos un login, al cual no podemos acceder, ya que no tenemos usuario y contraseña, aún.

Para conocer la dirección IP de esta máquina voy a realizar un escaneo de mi red con la herramienta netdiscover.

Como podemos observar, nuestro objetivo tiene la siguiente IP: 192.168.1.69

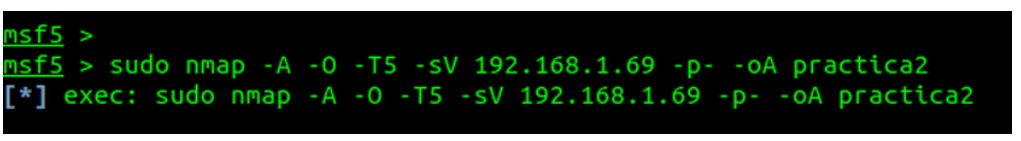

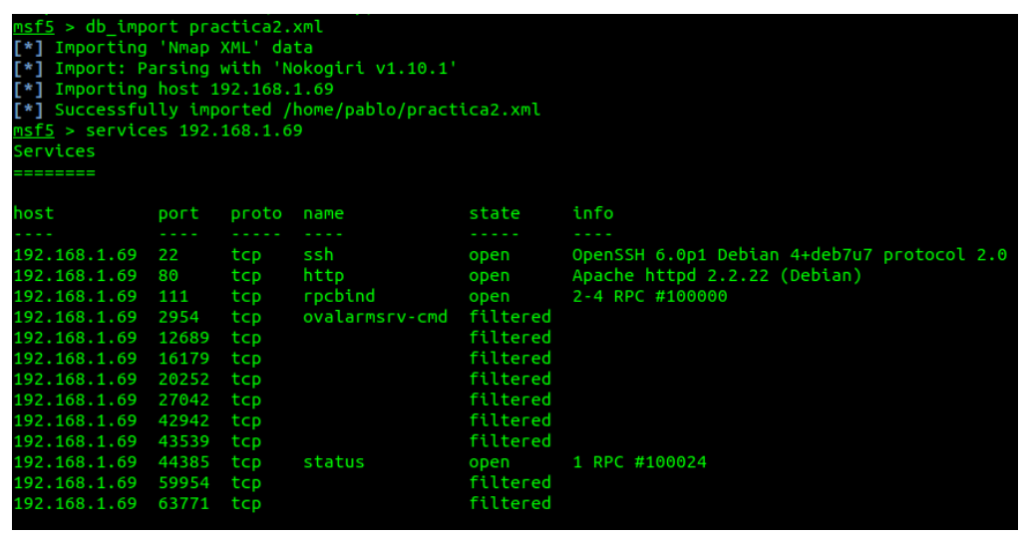

Una vez conocida esta dirección procedemos a realizar un escaneo de puertos y servicios, vulnerabilidades y fallos de autenticación, entre otras cosas, con la herramienta nmap.

Podemos observar que tenemos varios servicios abiertos:

— ssh:22 Abierto (OpenSSH 6.0p1 Debian)

— http:80 Abierto (Apache httpd 2.2.22)

— rpcbind:111 Abierto (2-4 RPC)

Y otros cuantos filtrados de los que no podemos sacar más información, a priori.

Nuestro objetivo tiene un servidor Apache activo, por lo que podemos navegar hasta su web poniendo su IP en nuestro navegador.

Antes de comenzar con un ataque de fuerza bruta probemos a buscar posibles exploits para Drupal.

Utilizando el anterior exploit y payload conseguimos una consola meterpreter en nuestro sistema objetivo.

Muy bien, ya nos encontramos dentro del sistema de nuestro objetivo, el siguiente paso será elevar privilegios para conseguir ser ROOT del sistema.

Lo primero, buscar programas con permisos root activos, no sin antes crear una shell para buscarlos.

Vemos como el programa find tiene estos permisos, aprovechemos de ello para elevar privilegios.

¡¡¡HACKED!!!

Pablo.