Creo que todos hemos oido hablar de las medidas que va a tomar el gobierno en relación a la vigilancia sobre sus ciudadanos en respuesta a la crisis del coronavirus.

Voy a intentar explicaros cómo van a llevar a cabo estas medidas, cómo poder evitarlas y así, intentar ser lo más anónimo posible ante sus ojos.

Quiero que quede claro, que es imposible ser totalmente anónimo, siempre quedarán huellas, por muy insignificantes que sean.

¿Quieres ser 100% anónimo? No uses Internet, vete a vivir a la montaña alejado de toda tecnología.

Lo primero es lo primero, quiero hablaros de la organización »The Five Eyes», los que dicen que son los ‘buenos‘ que van en busca de los ‘malos‘, una alianza de inteligencia formada por US, UK, Australia. Canadá y Nueva Zelanda. Nació con el fin de espiar a comunistas durante la Guerra Fría, aunque ha seguido creciendo y ha llegado al punto de espiarse a sí mismos.

Luego tenemos a »The Six Eyes», cuando se sumó al equipo Israel.

Y por último a »The Fourteen Eyes», que son estos seis sumados a Alemania, Bélgica, Italia, Suecia y… España, entre otros.

A parte, están Rusia, China, Corea del Norte, Gobiernos Islámicos, terroristas, etc, todos ellos con sus propias medidas de vigilancia.

En mi opinión, no existen ni buenos ni malos, sólo hay personas ansiosas de poder.

El mayor poder del siglo XXI, es la información que todos generamos en internet.

https://en.wikipedia.org/wiki/Five_Eyes

Bien, antes de meternos en el tema, como ya expliqué en la entrada, https://pablorubio.ovh/google-sabe-mas-de-mi-que-mi-madre/, Google, Facebook, etc llevan recopilando información, tal y como quieren hacer los gobiernos, desde hace mucho tiempo, solo con el hecho de usar sus servicios.

¿Y nos quejamos ahora?

Vale, el gobierno quiere imponer sus medidas recopilando (su propia) información que usará junto a la recopilada por las grandes tecnológicas como Google o Facebook, para después, mediante técnicas de Inteligencia Artificial y Big Data, crear un perfil digital de todos y cada uno de nosotros para su posterior análisis, estudio y vigilancia.

Por dónde empiezo, a ver, es un tema largo y complejo.

Antes de nada, quiero que veáis un vídeo que me pasó mi colega Lol, habla de forma general sobre el tema, y el mal uso que se le puede dar a la tecnología 5G, cada vez más presente en nuestras vidas.

A modo de resumen, con el 5G, se puede hacer, ver y controlar todo de forma sencilla y rápida, pero como toda revolución, es un arma de doble filo.

Puede mejorar y simplificar muchos aspectos de nuestro día a día, pero… ¿A qué precio?.

Primero, unos ejemplos de este control a los ciudadanos, y qué mejor que China para ello, que nos saca años de práctica.

Todas estas técnicas, en China, y dentro de poco cada vez en más países, han derivado en un sistema de crédito social, en el cual, cuanto menos te »muevas, hagas y hables en contra de ciertas ideas» más puntos tendrás, y más cosas se te permitirán hacer.

Se ha llegado al punto de que si vas sonriendo por la calle y eres amable, ganas puntos, a lo Black Mirror, no es ninguna broma.

Recomiendo la lectura del libro »1984» de George Orwell.

O sea, que mediante cámaras y actividad por internet, los gobiernos pueden tener una lista de gente »correcta, o aborregada?», gente que »piense demasiado» o gente »pro terrorista», son solo posibles ejemplos. Aquí cada uno sabe porqué podrían perseguirle los de arriba.

¿Y si añadimos la frecuencia cardíaca? Por ejemplo, estás escuchando un documental sobre, mmm… ideas en contra de tu gobierno, si estás a favor de estas, tu pulso cardíaco aumenta, se registra en tu móvil o pulsera inteligente y significaría que simpatizas con esas ideas en particular… Un algoritmo te meterá en la lista de «personas a vigilar».

¿Entendéis?

Como dice Marta Peirano en el siguiente video:

Cometemos 3 errores:

— Infravalorar la cantidad de información que generamos día a día en internet.

— Despreciar el valor de toda esta información.

— Pensar que el principal problema es una agencia gubernamental super poderosa llamada NSA.

Os recomiendo que lo veáis, es cortito y la tía se explica muy bien.

Virtualmente hablando, vivimos en casas de cristal.

Hace un par de semanas, hubo un congreso online benéfico, el c0r0n4con, en el cuál se trataron muchos temas relacionados con el mundo del hacking y la ciberseguridad.

Una de las charlas estaba relacionada con la vigilancia de los gobiernos a raíz de la crisis del coronavirus, su enlace aquí.

Ahora que ya sabemos algo del tema, nos pica la curiosidad y nos preguntamos, ¿Cómo van a controlarnos?.

Aquí es donde quería llegar, pero antes tenía que poner al día a los que desconocían este tema.

Lo más fácil para el gobierno, sería crear (aunque ya existe), una aplicación de autodiagnóstico, que les proporcione todos los datos que necesitan para gestionar esta crisis.

Cuidado con esto, los ciberdelincuentes (mal denominados hackers, NO son lo mismo, la RAE está equivocada) pueden crear aplicaciones fake de la que hablamos, instalando malware en ellas.

En ciertos países, que supongo que os imaginareis, estas apps vienen instaladas por defecto, o te obligan a hacerlo si quieres usar un dispositivo móvil.

Se ha llegado al punto, que si quieres una nueva línea telefónica y un nuevo móvil en China, tienes que registrarte a él con tu huella dactilar y la foto de tu cara, de tal forma que quedes totalmente linkado a este.

Pero, ¿Y si no me obligan o no quiero instalarla? ¿Entonces no me pueden controlar?

No, ellos pueden hacer lo que quieran con tu perfil digital y tus datos incluso sin una aplicación que los recoja.

Veamos cuáles son estas técnicas:

GPS

Todos sabemos qué es el GPS, pero ¿Cómo funciona?.

»El Sistema de Posicionamiento Global, y originalmente NAVSTAR GPS, es un sistema que permite determinar en toda la Tierra la posición de cualquier objeto con una precisión de hasta centímetros, aunque lo habitual son unos pocos metros de precisión».

Los satélites GPS (24 en operación permanente y 3 de respaldo) giran alrededor de la tierra dando dos vueltas completas al día dentro de una órbita muy precisa transmitiendo señales a la tierra que indican su ubicación y la hora que les proporciona un reloj atómico que traen a bordo.

Esta señal GPS es unidireccional, es decir, solo se transmiten de los GPS a nuestros móviles, nunca al revés.

PROBLEMA. Con una aplicación sería fácil recoger los datos de por dónde andas y realizar un seguimiento de ello. Pero, ¿y sin aplicación?, como ya comenté en el artículo de Google, esta empresa, así como todas las del mismo ámbito, guardan esta información en tu dispositivo y sus servidores, por lo tanto, si los gobiernos quisiesen, tendrían acceso a los datos de tu GPS.

SOLUCIÓN. Llevad el GPS siempre desactivado y echad un ojo a los permisos que tienen vuestras aplicaciones en cuanto a este servicio (Ajustes –> Aplicaciones –> Permisos –> Localización) [Y ya de paso mirad todos los permisos de todas vuestras apps, os sorprenderéis con algunas, por ejemplo, por qué un juego tiene acceso al GPS, a tu cámara y a tus mensajes y llamadas] Quitadles los permisos, la gran mayoría funcionan igual, es decir, tampoco le quitéis los permisos de cámara a Instagram, a ver cómo luego graba tus historias, me habéis entendido.

Dirección IP (ISP)

Cuando te conectas a internet, tienes un identificador único por el cual te comunicas, envías y recibes datos, este se llama dirección IP.

¿Y si navego sin dirección IP? Pues si eres capaz de ello, por favor, llámame, que nos hacemos ricos.

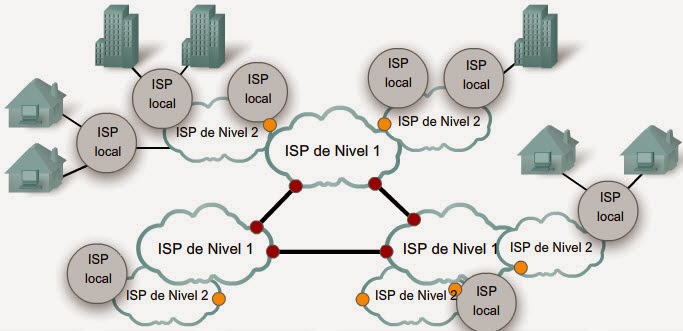

Estas direcciones están agrupadas por rangos, dependiendo del país en el que estén, a su vez en otros rangos y así recursivamente, dependiendo del proveedor de servicios que tengas contratado (Vodafone, Movistar) tendrás una IP diferente.

Un ISP, es el Proveedor de Servicios de Internet, en otras palabras, la antena a la que tu movil está conectado para poder navegar por internet y enviar WhatsApp’s.

En la página web de ipinfo podrás ver tu dirección IP. No os preocupeis si os sale otra ciudad, es decir, soy de Salamanca pero me sale Madrid, bueno tu ISP de nivel 1 o 2 estará en Madrid, pero saben que eres de Salamanca.

Así como dato adicional, las empresas de telefonía con más de 10000 clientes están obligadas a guardar tus datos (todo lo que buscas por internet) entre 6 y 24 meses.

PROBLEMA. Tienen mi dirección IP. ¿Cómo puedo »engañarles»? Porque no voy a ir con el internet apagado todo el día como en el caso del GPS, claro está.

SOLUCIÓN. Oculta tu dirección detrás de otra, o de otras. (Más IPs > Mayor seguridad > Menor velocidad) ¿Y esto cómo se hace?.

Tenemos dos formas:

–> Contratar una VPN: Y ¿qué es esto? Una red privada virtual es »una tecnología de red de ordenadores que permite una extensión segura de la red de área local sobre una red pública o no controlada como Internet».

Las hay de pago (Lo que te vale un cubata, al mes) y las hay gratis, ya sabéis, prioridades de cada uno.

Esta hará parecer que eres otro ordenador en otro país, además de encriptar todas las conexiones para evitar que alguien pueda leerlas.

Por lo tanto tu ISP solo podrá ver una conexión de datos encriptados hacia, por ejemplo, Mozambique, y ya está, no sabrá que haces por internet.

No me gusta hacer publicidad, pero yo personalmente uso ProtonVPN, una empresa de Suiza, que también tiene un cliente de correo cifrado y seguro (fuera de las manos de G(oogle)mail) ProtonMail, además de tener una filosofía que me gusta mucho. (Leed un poco sobre ella).

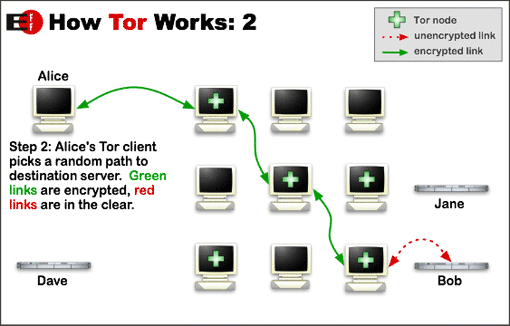

–> La red TOR: Madre, ¿Y esto qué es?. La red tor es »una red que implementa una técnica llamada Onion Routing (enrutado cebolla en castellano), diseñada con vistas a proteger las comunicaciones. La idea es cambiar el modo de enrutado tradicional de Internet para garantizar el anonimato y la privacidad de los datos».

El enrutado tradicional que usamos para conectarnos a servidores en Internet es directo. Por ejemplo, si quieres leer una web tu ordenador se conecta de forma directa a sus servidores. La ruta es relativamente sencilla: de tu ordenador a tu router, de ahí a los enrutadores de tu ISP (proveedor de Internet) y después directos a los servidores de la web que estás visitando.

Lo malo es que si alguien intercepta los paquetes de datos en un punto intermedio sabrá perfectamente de dónde vienen y a dónde van. Incluso aunque se cifren los datos de cada paquete en las página HTTPS, las cabeceras de éste no se cifran, y los campos del remitente y destinatario (entre otros) siguen siendo visibles.

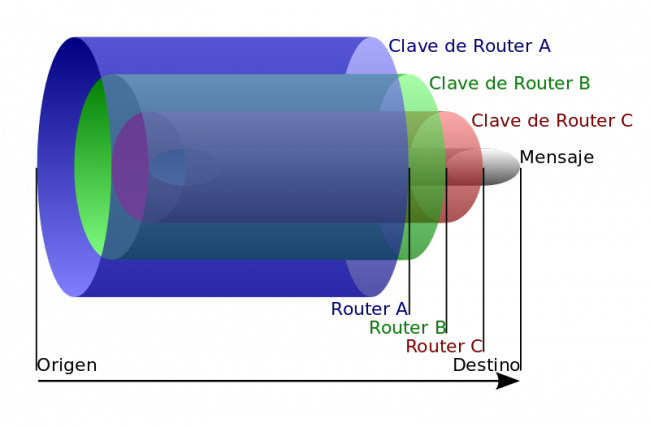

Ahí es donde entra el Onion Routing, que consiste en enviar los datos por un camino no directo utilizando diferentes nodos. Primero, el ordenador A, que quiere enviar el mensaje a B, calcula una ruta más o menos aleatoria al destino pasando por varios nodos intermedios. Después, consigue las claves públicas de los nodos intermediarios.

Usando cifrado asimétrico, el ordenador de Alice cifra el mensaje como una cebolla: por capas. Primero cifrará el mensaje con la clave pública del último nodo de la ruta (justo antes del ordenador de Bob), para que sólo él lo pueda descifrar. Además del mensaje, incluye instrucciones cifradas para llegar al destino, Bob. Todo este paquete, junto con las instrucciones para llegar al último nodo de la lista, se cifran de nuevo para que sólo lo pueda descifrar el penúltimo nodo de la ruta.

Menudo rollo… Vale, la red tor es como 3 VPNs una encima de otra, ¿no?. Mmmm, sí y no.

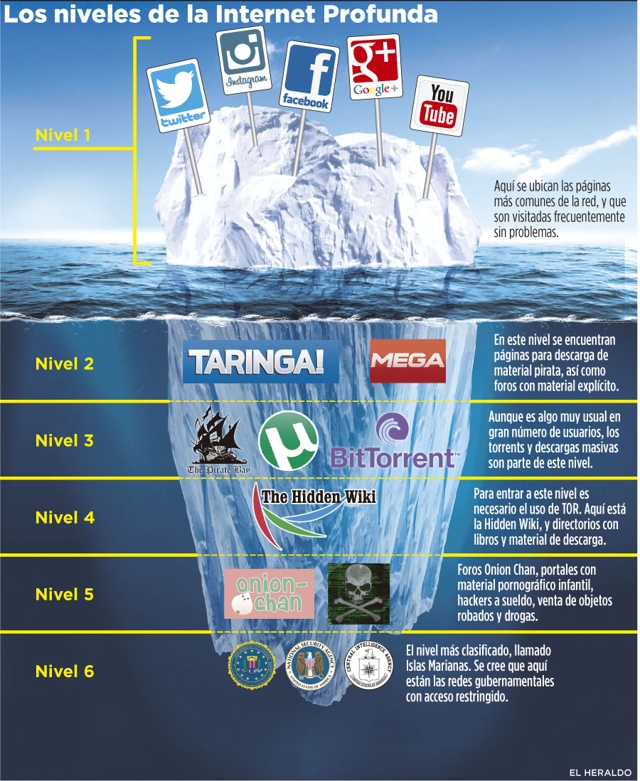

Por ejemplo, con la red tor tenemos accesible la deep web y la más profunda dark web, donde está todo el mundo, terroristas, gobiernos, pornografía de todos los tipos, vendedores de droga y servicios ilegales, etc. etc .etc. Todo lo que puedas imaginar se encuentra aquí.

Si queréis aprender a navegar por ella, o comprar »bonitos artículos» a tu parienta, please, preguntad, quizás otro día haga otra guía sobre ella.

Así como dato interesante, el internet que conocéis, es decir, lo que se busca desde Google y otros buscadores es solo el 4% de la totalidad de internet. El nivel más profundo solo es accesible desde la red tor.

Redes inalámbricas

En cuanto a redes inalámbricas me refiero a todos los routers wifi que existen en tu ciudad.

Pero, ¿Y qué tendrá que ver eso con que me controlen?.

Pues atento, los wifis están constantemente enviando señales llamadas »beacon» para darse a conocer, es decir, vas caminando por la calle y aparecen muchos wifis, que se van en cuanto te alejas de ellos, ¿verdad?.

Pues todo este listado de wifis por los que has pasado cerca se guardan, con su identificador y la potencia de la señal.

PROBLEMA. Podrían saber por donde andas aunque tengas una VPN y lleves el GPS desactivado. Solo necesitan el listado de este paseo-wifi que has dado (accesible) y relacionar el identificador del router wifi con su dirección IP, y voilá, tenemos ubicaciones.

Este proceso es complicado, pues necesitas la información de los vendedores de los routers wifi para relacionar estos ID con sus IP, pero tranquis, ¿Qué creéis que hace el coche de Google maps? ¿Solo hace fotos? Pues no, hace exactamente lo mismo que tu móvil cuando das un paseo, guarda todos los wifis, así como sus identificadores y potencias de señal para crear un mapa de estos y compararlos con los de tu móvil.

SOLUCIÓN. Mientras no os sea necesario, apagad el wifi de vuestro teléfono. Y más aún cuando salgáis a la calle y tengáis los datos móviles activos.

Bueno, no he nombrado ni la mitad de técnicas con las que pueden espiar a alguien, es un resumen general con algunos tips para evitarlas.

Como veis, no hacen falta cámaras de videovigilancia y drones (que los hay) para saber perfectamente dónde y con quién has estado (diferentes móviles en el mismo espacio-tiempo).

Es un tema complicado, he intentado explicarlo en un lenguaje universal sin meterme mucho en cosas técnicas, os repito, si os interesa saber más, habladme o por supuesto, corregidme si me equivoco en algo.

Vuelvo a recordaros mi otra entrada sobre el tema, allí teneis más técnicas para ser más anónimos y tener más privacidad, que no me apetece volver a contaros aquí.

Dejad de usar Google, y ya que estamos, si no sois gamers, o usáis programas de edición, mandad a Windows a tomar por **** y instalaros un Linux, mil ventajas, preguntadme sino sabeis.

Bye 😀

[…] mi última entrada nombre la Deep Web, pues en esta voy a enseñaros una guía básica sobre como navegar por ella de […]